IT-Sicherheit

Inhaltsverzeichnis

Was ist IT-Sicherheit?

IT-Sicherheit umfasst den Schutz von IT-Systemen vor einer Vielzahl von Bedrohungen. Grundsätzlich geht es darum, dass ein IT-System zuverlässig funktioniert und die Daten im System vertraulich und unverändert gespeichert werden. Bedrohungen für IT-Systeme können von außen kommen wie kriminelle Angriffe beispielsweise mithilfe von Malware oder ein Stromausfall, der die Hardware beschädigt. Es gibt jedoch auch interne Risiken wie menschliche Fehler, wenn beispielsweise versehentlich Daten gelöscht oder Funktionen der IT-Systeme behindert werden.

Oft steigt das Risiko einer Beschädigung der IT-Systeme durch Einwirkungen von außen durch interne Fehler. Klassisch wäre hier, wenn ein Mitarbeiter aus Versehen auf einen Link in einer Phishing-Mail klickt und dadurch Kriminelle Zugang zum IT-System erhalten.

Ziel der IT-Sicherheit ist es deshalb, externe und interne Bedrohungen frühzeitig zu erkennen, abzuwehren und deren Schaden zu minimieren.

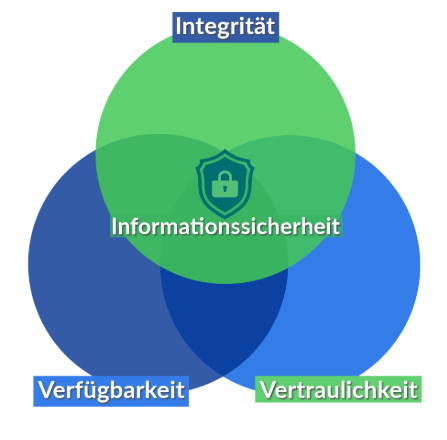

Die drei Kernbereiche der IT-Sicherheit werden auch als CIA-Triade bezeichnet. Diese besteht aus den Anforderungen Confidentiality (Vertraulichkeit), Integrity (Integrität) und Availability (Verfügbarkeit):

Zu den Kernbereichen der IT-Sicherheit zählen:

- Vertraulichkeit: Die Gewährleistung, dass Informationen nur für berechtigte Personen zugänglich sind. Dies wird durch Methoden wie Verschlüsselung und Zugriffskontrollen sichergestellt.

- Integrität: Die Sicherstellung, dass Daten korrekt und unverändert bleiben, sowohl bei der Speicherung als auch bei der Übertragung.

- Verfügbarkeit: Der Schutz von IT-Systemen und Daten vor Ausfällen oder Störungen, damit sie bei Bedarf stets verfügbar sind.

Darüber hinaus umfasst IT-Sicherheit auch physische Sicherheitsmaßnahmen (z. B. Zugriffskontrollen für Rechenzentren), organisatorische Sicherheitsmaßnahmen (z. B. Schulung von Mitarbeitern) sowie gesetzliche und regulatorische Anforderungen, die Unternehmen zum Schutz ihrer IT-Infrastruktur einhalten müssen.

IT-Sicherheit vs. Cybersicherheit

Die beiden Begriffe IT-Sicherheit und Cybersicherheit (oft auch: Cybersecurity) liegen sehr nah beieinander und werden oft vermischt.

IT-Sicherheit beschäftigt sich grundsätzlich mit der Sicherheit technischer Systeme, also der Hardware, Software und den Netzwerken in der IT-Infrastruktur eines Unternehmens oder einer Organisation. Das schließt auch Bedrohungen wie die unabsichtliche Beschädigung der IT-Systeme durch Unachtsamkeit mit ein.

Verglichen damit bezeichnet Cybersicherheit ganz direkt den Schutz vor digitalen Angriffen, die über das Internet erfolgen. Cybersicherheit konzentriert sich darauf, Kriminelle abzuwehren, die ganz gezielt versuchen, Sicherheitslücken im System auszunutzen, um Geld zu erpressen oder Geschäftsgeheimnisse zu stehlen.

IT-Sicherheitsgesetz 2.0

Um zu gewährleisten, dass in systemrelevanten deutschen Unternehmen einheitliche Sicherheitsstandards gelten, gibt es das IT-Sicherheitsgesetz 2.0, auch bekannt als “Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme”. Es wurde 2021 verabschiedet und stellt eine Weiterentwicklung des ursprünglichen IT-Sicherheitsgesetzes dar.

Ziel des Gesetzes ist es, die Sicherheitsstandards für kritische Infrastrukturen (KRITIS) in Deutschland zu erhöhen und die Resilienz der IT-Systeme zu stärken. Unternehmen in, die zu dieser Gruppe gehören, müssen außerdem über ein Informationssicherheitsmanagementsystem (ISMS) verfügen.

Die Einführung des Gesetzes wurde notwendig, da die Bedrohungslage durch Cyberkriminalität und die Anforderungen an die IT-Sicherheit ständig wachsen.

Das IT-Sicherheitsgesetz 2.0 hat eine Reihe wichtiger Neuerungen eingeführt:

- Erweiterung des Geltungsbereichs: Neben den ursprünglich definierten Sektoren wie Energieversorgung, Wasserwirtschaft und Gesundheit umfasst das Gesetz nun auch weitere Bereiche wie die Finanz- und Transportwirtschaft.

- Erhöhung der Meldepflichten: Betreiber kritischer Infrastrukturen sind verpflichtet, sicherheitsrelevante Vorfälle und Schwachstellen schneller und detaillierter zu melden, sodass die Behörden schneller auf Bedrohungen reagieren können.

- Sicherheitsvorgaben für Anbieter von Cloud-Diensten: Die Anforderungen an die Sicherheit von Cloud-Anbietern wurden verschärft. Anbieter müssen nun mehr Transparenz über ihre Sicherheitspraktiken und die Art der Datenspeicherung bieten.

- Verpflichtung zu regelmäßigen Sicherheitsüberprüfungen: Unternehmen sind verpflichtet, ihre IT-Sicherheit regelmäßig durch Audits und Penetrationstests zu überprüfen und Schwachstellen zu beheben.

- Stärkung der Rolle des Bundesamts für Sicherheit in der Informationstechnik (BSI): Das BSI hat nun erweiterte Befugnisse und ist in der Lage, Unternehmen in Krisensituationen direkt zu unterstützen.

Das IT-Sicherheitsgesetz 2.0 ist ein wichtiger Schritt, um Deutschland als Standort für digitale Innovation und Wirtschaft zu stärken. Unternehmen müssen sich jedoch aktiv mit den Anforderungen des Gesetzes auseinandersetzen und sicherstellen, dass sie die nötigen Sicherheitsmaßnahmen implementieren, um den rechtlichen Anforderungen gerecht zu werden und ihre IT-Infrastruktur zu schützen.

IT-Sicherheit und KI

Künstliche Intelligenz hat das Potenzial, die IT-Sicherheit erheblich zu verbessern. Sie hilft dabei, Bedrohungen schneller zu erkennen, Phishing-Angriffe zu verhindern und Sicherheitsvorfälle automatisiert zu bearbeiten. KI kann enorme Datenmengen analysieren und verdächtige Muster identifizieren, die menschliche Sicherheitsanalysten möglicherweise übersehen würden. Auch proaktive Sicherheitsmaßnahmen, wie das Aufspüren von Schwachstellen im System, werden durch KI unterstützt.

Allerdings können Cyberkriminelle ebenfalls KI verwenden, um Angriffe zu optimieren, was die Bedrohungslage verschärft. Das Training sowie die Nutzung von KI erfordern zudem große Mengen an Daten, was datenschutzrechtliche Fragen aufwirft, besonders in Bezug auf Transparenz und die Einhaltung gesetzlicher Bestimmungen.

Trotz dieser Herausforderungen bietet KI eine vielversprechende Lösung für die IT-Sicherheit. Unternehmen müssen jedoch sicherstellen, dass sie die Technologie verantwortungsvoll einsetzen, um sowohl die Chancen als auch die Risiken zu managen.

Allgemeine Maßnahmen für die IT-Sicherheit

Unabhängig von der Art der Infrastruktur und den bevorzugten Softwareanbietern gibt es einige allgemeine Maßnahmen, die Unternehmen umsetzen sollten, um die Sicherheit ihrer IT-Systeme zu gewährleisten.

Berechtigungsmanagement

Um sensible Daten vor unbefugtem Zugriff zu schützen, müssen klare Rollen und Berechtigungen definiert werden. Jeder Benutzer im System muss mit den für seine oder ihre Aufgaben benötigten Berechtigungen ausgestattet sein. Allen Mitarbeitern die Rechte für alle Bereiche zu geben sollte jedoch vermieden werden. Ein funktionierendes Berechtigungsmanagement ist kein Zeichen von Misstrauen, sondern schützt das System vor Schäden durch versehentliche Handlungen.

Sicherheitsupdates und Patches

Die regelmäßige Implementierung von Updates Patches ist ein elementarer Bestandteil der IT-Sicherheit. Die Nutzung veralteter Software mit bekannten Sicherheitslücken ermöglicht Kriminellen den Zugang zu Ihren IT-Systemen. Halten Sie Ihr System deshalb aktuell. Für SAP-Nutzer sind beispielsweise die regelmäßig im Rahmen des Security Patch Days veröffentlichten Sicherheitspatches relevant.

Cloud Security

Im Zuge des aktuellen Trends in Richtung Cloud-Systeme, beispielsweise auch mit der Migration von SAP-Nutzern zu S/4HANA, rückt das Thema Cloud-Sicherheit in den Fokus. In Cloud-Umgebungen sollten Sicherheitsstandards wie Multi-Faktor-Authentifizierung (MFA) und regelmäßige Backups gewährleistet werden. Unternehmen, die Cloud-Produkte nutzen, sollten jedoch nicht alle Sicherheitsthemen an den Anbieter des Dienstes abgeben. Das Berechtigungskonzept oder die Einhaltung von Compliance-Richtlinien sind weiterhin sehr relevant für die interne IT-Sicherheit.

Schulung der Mitarbeiter

Damit die Sicherheitsmaßnahmen im Unternehmen auch wirklich umgesetzt werden, müssen die Mitarbeiter angemessen geschult werden. Die beste Verteidigung gegen Cyberangriffe ist unwirksam, wenn die Tür zum Serverraum permanent mit einem Keil blockiert wird, weil so der Zugang bequemer ist. Unternehmen müssen ihre Mitarbeiter also nicht nur im Umgang mit neuen Sicherheitsmaßnahmen schulen, sondern auch vermitteln, warum vermeintlich simple Maßnahmen ebenfalls zur IT-Sicherheit beitragen.

IT-Sicherheit in der Entwicklung: DevSecOps

Um in der Entwicklung neuer Software von Beginn an die IT-Sicherheit mitzudenken, wurde der Ansatz DevSecOps entwickelt. Diese Weiterentwicklung des DevOps-Ansatzes zeichnet sich dadurch aus, dass Vorkehrungen zur Sicherheit der Software nicht erst am Ende der Entwicklung, sondern in alle Phasen des Entwicklungszyklus integriert werden.

Anstatt den Bereich der Sicherheit im Entwicklungsprozess wenigen Spezialisten zu überlassen, die am Ende der Entwicklung noch dafür sorgen, dass das Produkt auch sicher ist, soll bei DevSecOps die Sicherheit von vorneherein von allen Beteiligten mitgedacht werden. So soll verhindert werden, dass die schnelleren Entwicklungszyklen, die durch DevOps möglich sind, Sicherheitsprobleme entstehen.

Ist eine Software in Betrieb, steht DevSecOps vor allem für die automatisierte Erkennung von potenziellen Bedrohungen. Mithilfe des Konzepts Continuous Integration soll durch tägliches Überprüfen der Integrationsfähigkeit neuer Softwarebestandteile die Qualität des Produkts gewährleistet werden. Bestenfalls laufen die Tests automatisiert ab, sodass die Entwickler eine direkte Rückmeldung bekommen, ob die Qualitätsstandards erreicht wurden. Die IT-Sicherheit betreffend sorgt dieses Vorgehen dafür, dass Sicherheitsrisiken der sich in der Entwicklung befindlichen Software frühzeitig erkannt und behoben werden können. Das spart Zeit und Geld gegenüber der Methode, erst am Ende bei Tests am fertigen Produkt Sicherheitslücken festzustellen.

IT-Sicherheit in SAP

Die Sicherheit von SAP-Systemen ist entscheidend für den Schutz von Unternehmensdaten und Geschäftsprozessen. Um die IT-Sicherheit in SAP zu gewährleisten, sind verschiedene Tools und Maßnahmen notwendig, die den Schutz von Identitäten, Zugriffen, Daten und die Einhaltung von Compliance-Vorgaben sicherstellen.

Zugriff kontrollieren

Ein robustes Identity und Access Management (IAM) ist die Grundlage für die Sicherheit in SAP-Systemen. Mit IAM-Tools können Unternehmen den Zugriff auf SAP-Anwendungen und -Daten effektiv steuern und überwachen. Hier bietet sich das SAP Identity Management an, um beispielsweise automatisch Accounts und Berechtigungen für neue Mitarbeiter anzulegen.

Für Cloud-Landschaften ist das Cloud Identity Access Governance interessant. Dieses Tool ermöglicht es, Benutzeridentitäten und Zugriffsrechte zentral zu verwalten. Es hilft dabei, sicherzustellen, dass nur autorisierte Benutzer auf kritische SAP-Systeme und -Daten zugreifen können. Durch rollenbasierte Berechtigungen können Unternehmen sicherstellen, dass Mitarbeiter nur auf die Ressourcen zugreifen, die sie für ihre Arbeit benötigen.

Bedrohungen frühzeitig erkennen

Die kontinuierliche Überwachung und Konfiguration der SAP-Sicherheitslandschaft sind entscheidend, um potenzielle Bedrohungen frühzeitig zu erkennen und zu beheben. Hier kommt in modernen S/4HANA-Systemen beispielsweise die SAP Enterprise Threat Detection zum Einsatz.

Dieses Tool ermöglicht die Echtzeit-Überwachung von SAP-Systemen und die Erkennung von sicherheitsrelevanten Ereignissen und Bedrohungen. Mit der Analyse von Systemprotokollen und dem Verhalten von Benutzern kann SAP Enterprise Threat Detection ungewöhnliche Aktivitäten schnell identifizieren und eine sofortige Reaktion ermöglichen.

Effektives Risikomanagement

Um Risiken für die IT-Sicherheit zu analysieren und zu überwachen bietet SAP das Risk Management an. Diese Lösung ist sowohl On-Premises als auch in der Cloud verfügbar und hilft dabei, potenzielle Risiken zu bewerten und die Wirksamkeit von Risikoreaktionen nachzuverfolgen. Es bietet eine zentrale Plattform zur Verwaltung von Risiken und ermöglicht es, präventive Maßnahmen zu ergreifen, um Geschäftsprozesse vor unerwarteten Risiken zu schützen.

Was müssen ABAP Entwickler wissen, wenn sie Applikationen für die SAP HANA Datenbank vorbereiten, entwickeln und optimieren wollen?

Fazit

Um ihre Daten zu schützen und Betriebsausfälle zu vermeiden, müssen Unternehmen sich kontinuierlich mit IT-Sicherheit beschäftigen. Dazu gehört neben der bekannten Firewall gegen die Bedrohung durch Viren auch der physische Schutz der IT-Infrastruktur sowie der Schutz vor versehentlichen menschlichen Fehlern. Neue Entwicklungen wie Künstliche Intelligenz und Cloud-Software machen auch neue Sicherheitskonzepte notwendig.

Unternehmen der kritischen Infrastruktur müssen über das eigene Sicherheitsinteresse hinaus auch die Vorgaben des IT-Sicherheitsgesetzes 2.0 beachten.

Nutzen Unternehmen SAP-Software, so bietet SAP grundsätzlich im Rahmen der SAP Security ein gutes Sicherheitskonzept. Dennoch müssen Unternehmen auch hier auf die Umsetzung von Sicherheitsmaßnahmen zum Schutz ihrer IT-Systeme achten.

Websession: IT-Sicherheit

Möchten Sie noch mehr über das Thema IT-Sicherheit erfahren? Vereinbaren Sie doch einen Termin mit unseren Experten und wir gehen individuell auf Ihre Fragen und Bedürfnisse ein!

FAQ

Was ist IT-Sicherheit und warum ist sie wichtig?

IT-Sicherheit umfasst alle technischen und organisatorischen Maßnahmen zum Schutz von IT-Systemen vor Bedrohungen wie Hackerangriffen, Systemausfällen oder menschlichen Fehlern. Ziel ist es, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten sicherzustellen. Eine solide IT-Sicherheit schützt Unternehmen vor wirtschaftlichen Schäden und sichert den Geschäftsbetrieb.

Welche Rolle spielt das IT-Sicherheitsgesetz 2.0?

Das IT-Sicherheitsgesetz 2.0 legt verbindliche Sicherheitsstandards für Betreiber kritischer Infrastrukturen in Deutschland fest. Es verpflichtet Unternehmen u. a. zu einem Informationssicherheitsmanagementsystem (ISMS), regelmäßigen Sicherheitsprüfungen sowie zur Meldung von Sicherheitsvorfällen. Ziel ist es, die Resilienz und Reaktionsfähigkeit der IT-Systeme in Zeiten wachsender Cyberbedrohungen zu stärken.

Wie kann Künstliche Intelligenz zur IT-Sicherheit beitragen?

Künstliche Intelligenz kann große Datenmengen analysieren, verdächtige Muster erkennen und Sicherheitsvorfälle automatisch identifizieren oder sogar abwehren. So unterstützt sie die Früherkennung von Angriffen und erhöht die Effizienz in der IT-Sicherheitsüberwachung. Gleichzeitig erfordert ihr Einsatz aber auch klare Datenschutzrichtlinien und verantwortungsvollen Umgang mit sensiblen Daten.

Was ist DevSecOps und welchen Mehrwert bietet es?

DevSecOps ist eine Erweiterung des DevOps-Ansatzes, bei dem IT-Sicherheit von Anfang an in den Softwareentwicklungsprozess integriert wird. Sicherheitsprüfungen und -maßnahmen werden automatisiert und kontinuierlich während der Entwicklung durchgeführt. So können Sicherheitslücken frühzeitig erkannt und behoben werden – das spart Zeit und Kosten und erhöht die Qualität der Software nachhaltig.

Wer kann mir beim Thema IT-Sicherheit helfen?

Wenn Sie Unterstützung zum Thema IT-Sicherheit benötigen, stehen Ihnen die Experten von Erlebe Software, dem auf dieses Thema spezialisierten Team der mindsquare AG, zur Verfügung. Unsere Berater helfen Ihnen, Ihre Fragen zu beantworten, das passende Tool für Ihr Unternehmen zu finden und es optimal einzusetzen. Vereinbaren Sie gern ein unverbindliches Beratungsgespräch, um Ihre spezifischen Anforderungen zu besprechen.