Cybersicherheit

Inhaltsverzeichnis

Was ist Cybersicherheit?

Cybersicherheit bezeichnet den Schutz von IT-Systemen, Netzwerken und digitalen Daten vor Angriffen aus dem Internet. Ziel ist es, Systeme vor unbefugtem Zugriff, Datenverlust, Spionage und Sabotage zu bewahren. Dabei geht es sowohl um technische Schutzmaßnahmen als auch um organisatorische und rechtliche Vorkehrungen, um die digitale Infrastruktur eines Unternehmens oder einer Organisation ganzheitlich abzusichern.

Wenn die Rede von Cybersicherheit ist, geht es häufig auch um sogenannte Angriffsvektoren. Damit wird der Weg bezeichnet, den Cyberkriminelle nutzen, um sich Zugang zu einem IT-System zu verschaffen.

Ein klassischer Angriffsvektor ist das Phishing, also das Versenden von betrügerischen Mails, die beispielsweise einen Link enthalten. Klickt die Person am Computer auf den Link, wird oft automatisch Schadsoftware auf dem Computer installiert. Ein weiterer oft genutzter Angriffsvektor sind generelle Schwachstellen im System, die beispielsweise dadurch entstehen, dass das regelmäßige Updaten der Software vernachlässigt wurde.

Cybersicherheit vs. IT-Sicherheit

Obwohl die Begriffe Cybersicherheit und IT-Sicherheit oft synonym verwendet werden, gibt es feine Unterschiede. IT-Sicherheit ist ein weiter gefasster Begriff, der sich mit dem Schutz aller informationstechnischen Systeme befasst. Dazu zählen nicht nur Angriffe über das Internet, sondern auch interne Risiken wie Schäden durch einen Stromausfall oder Bedienfehler durch einen Mitarbeiter.

Cybersicherheit hingegen fokussiert sich speziell auf Bedrohungen aus dem digitalen Raum, insbesondere auf gezielte Angriffe durch Cyberkriminelle. Während IT-Sicherheit also auch Schutzmaßnahmen innerhalb abgeschotteter Systeme umfasst, zielt Cybersicherheit stärker auf vernetzte Umgebungen und internetbasierte Angriffsvektoren wie Phishing-Mails ab.

Cybersicherheit im IT-Sicherheitsgesetz 2.0

Um geltende Standards in der IT-Sicherheit zu etablieren, trat 2021 das IT-Sicherheitsgesetz 2.0 in Kraft trat. Es richtet sich an Betreiber kritischer Infrastruktur (KRITIS) legt Maßnahmen fest, die dafür sorgen sollen, in diesen wichtigen Einrichtungen eine hohe IT-Sicherheit zu gewährleisten. Zu den vom IT-Sicherheitsgesetz 2.0 vorgeschriebenen Maßnahmen gehören unter anderem:

- Die Einführung eines Informationssicherheitsmanagementsystems (ISMS)

- Die regelmäßige Durchführung von Sicherheitsüberprüfungen

- Die unverzügliche Meldung von IT-Sicherheitsvorfällen an das BSI

Der Rahmen der Cybersicherheit müssen KRITIS-Unternehmen beispielsweise angeben, welche Angriffsvektoren Cyberkriminelle nutzen könnten, um sich Zugang zum IT-System zu verschaffen und welche Maßnahmen ergriffen werden, um das zu verhindern.

Maßnahmen für eine hohe Cybersicherheit

Ein wirksames Cybersicherheitskonzept basiert auf mehreren Ebenen:

Technische Maßnahmen

Die technischen Maßnahmen für den Schutz vor Cyberkriminalität umfassen Firewalls, Anti-Malware und Verschlüsselung. Diese Maßnahmen sind nach außen gerichtet und sollen das IT-System wie eine Mauer vor Einbruchsversuchen schützen.

Es gibt jedoch auch Maßnahmen, die nach innen gerichtet sind und für Cybersicherheit im IT-System selbst sorgen. Dazu gehören beispielsweise Zero-Trust-Architekturen. Dieser Ansatz geht davon aus, dass kein Gerät oder Nutzer im System grundsätzlich vertrauenswürdig ist. Dabei geht es nicht darum, den Mitarbeitern im Unternehmen grundsätzlich kriminelle Energie zu unterstellen.

Vielmehr setzen Zero-Trust-Architekturen darauf, Nutzern nur die Zugriffsrechte auf Teile des Systems zu erteilen, die sie auch wirklich brauchen oder bei der Anmeldung zu besonders kritischen Bereichen des Systems jedes Mal eine erneute Eingabe des Passworts mit 2-Faktor-Authentifizierung zu verlangen.

Organisatorische Maßnahmen

Die organisatorischen Maßnahmen umfassen Richtlinien für Zugriffsrechte, Patch-Management und regelmäßige Audits. So soll verhindert werden, dass beispielsweise Schwachstellen durch unregelmäßige Aktualisierung der Software entstehen. KRITIS-Unternehmen müssen im Rahmen des IT-Sicherheitsgesetzes 2.0 ohnehin regelmäßige Audits durchlaufen. Aber auch für Unternehmen, die von dem Gesetz nicht betroffen sind, kann sich die regelmäßige praktische Prüfung der Cybersicherheit als sinnvoll erweisen.

Schulung der Mitarbeiter

Die Schulung der Mitarbeiter ist ebenfalls sehr wichtig für die Cybersicherheit eines Unternehmens. Um Risiken zu vermeiden, sollten Mitarbeiter regelmäßig für Phishing und die Vergabe sicherer Passwörter sensibilisiert werden.

Auch der Bereich des Social Engineering spielt hier eine große Rolle. So sollten alle Mitarbeiter beispielsweise darüber informiert werden, dass die IT im Unternehmen grundsätzlich nicht per E-Mail nach Passwörtern fragt. Diese Maßnahmen können zunächst trivial wirken, jedoch gibt es neben offensichtlich erkennbaren E-Mails mit vielen Rechtschreibfehlern und dubioser Absenderadresse auch sehr gut imitierte E-Mails mit stimmigem Text und passender Signatur. Eine Unaufmerksamkeit im Arbeitsfluss kann hier ausreichen, um Cyberkriminellen den Zugang zum IT-System zu ermöglichen.

Notfallmanagement

Für den Fall, dass sich Kriminelle Zugang zum System verschafft haben, benötigen Unternehmen Pläne für den Ernstfall. Dazu gehören Vorschriften zur unmittelbaren Reaktion auf eine konkrete Bedrohungslage (Incident Response) und regelmäßige Backups, die im Rahmen einer Wiederanlaufstrategie zur Wiederherstellung des Systems genutzt werden können.

Die Umsetzung dieser Maßnahmen im Unternehmensalltag mag teilweise lästig erscheinen und gerade in stressigen Zeiten in den Hintergrund rücken. Allerdings kann eine gute Prävention im Bereich der Cybersicherheit, schlussendlich viel Geld sparen. Wichtig ist, dass allen Beteiligten der Sinn der Maßnahmen klar ist und die Maßnahmen im Alltag realistisch umgesetzt werden können.

Cybersicherheit und KI

Künstliche Intelligenz spielt eine zunehmend wichtige Rolle in der Cybersicherheit. Durch maschinelles Lernen können Systeme ungewöhnliches Verhalten erkennen, Bedrohungen schneller analysieren und Angriffe automatisch abwehren. So kann KI beispielsweise E-Mails auf verdächtige Links prüfen und mögliche Bedrohungen anzeigen. KI kann auch dabei helfen, Anomalien im Netzwerkverkehr zu erkennen oder automatisierte Reaktionen auf Angriffe auslösen.

Gleichzeitig birgt KI auch Risiken. Cyberkriminelle nutzen ebenfalls KI, um Angriffe zu optimieren und Sicherheitsmechanismen zu umgehen. Beispielsweise ist die Übersetzung englischer Phishing-E-Mails in die deutsche Sprache mittlerweile viel besser möglich. Neben diesem schädlichen Einsatz von KI spielt auch der eigene Datenschutz eine Rolle. Da Systeme in der Cybersicherheit oft Zugang zu sensiblen Bereichen der IT-Systeme haben, sollten Unternehmen abwägen, ob sie den Anbietern der KI-Lösung diesen Zugang gewähren möchten.

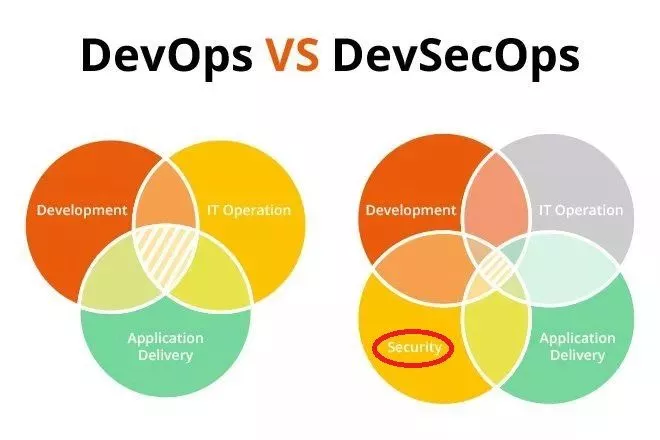

Cybersicherheit in der Entwicklung: DevSecOps

Neben dem Schutz bestehender IT-Systeme spielt die Cybersicherheit auch in der Entwicklung neuer Software eine entscheidende Rolle. In der Entwicklung ist der klassische Ansatz, zunächst das Produkt zu entwickeln und dann über die Sicherheit nachzudenken. Demgegenüber ist DevSecOps ein agiler Ansatz, bei dem Sicherheit fest in den Softwareentwicklungsprozess integriert wird. Der Ansatz gehört insgesamt zum Bereich des DevOps und setzt vor allem darauf, im Entwicklungsprozess automatisierte Tests zur Sicherheit der entwickelten Software durchzuführen. Außerdem arbeiten von Anfang an Spezialisten für IT-Sicherheit im Entwicklungsprozess mit. Diese Maßnahmen sollen dafür sorgen, dass mögliche Risiken frühzeitig erkannt und behoben werden.

Auch in der Integration und im Betrieb von Software, die beide im DevOps-Ansatz mit der Entwicklung der Software verbunden werden, spielen Aspekte der Cybersicherheit dann eine wichtige Rolle. Die Idee von DevSecOps ist also, nicht eine Softwarelösung zu entwickeln und dem Kunden die Implementation und die Umsetzung von Sicherheitsmaßnahmen zu überlassen. Stattdessen sollen Einführung der Software ins bestehende IT-System und die dann erforderlichen Maßnahmen zur Cybersicherheit von vorneherein mitgedacht werden, um die spätere Umsetzung zu erleichtern.

Soll die Software beispielsweise mit sensiblen Kundendaten umgehen, wird im DevSecOps-Ansatz frühzeitig in der Entwicklungsphase in Erfahrung gebracht, welche Maßnahmen der Auftraggeber zum Schutz sensibler Daten in seinem IT-System umsetzt. Diese Maßnahmen werden dann bei der Entwicklung und Einführung der Software ins bestehende System mitbedacht, sodass der Kunde nicht nur ein funktionierendes, sondern auch ein sicheres Produkt nutzen kann.

Cybersicherheit in SAP

Da SAP ein sehr verbreitetes ERP-System ist und von vielen Unternehmen genutzt wird, interessieren sich auch Cyberkriminelle für SAP-Software. Als umfängliche ERP-Lösungen enthalten SAP-Systeme kritische Geschäfts- und Personendaten. Deshalb kann eine kompromittierte SAP-Umgebung massive wirtschaftliche Schäden verursachen. Kriminelle können sich entweder Zugang zum SAP-System verschaffen, um Geschäftsgeheimnisse zu entwenden oder die Funktion des Systems selbst verhindern, um Lösegeld für die Freigabe der Funktion oder der Daten zu erpressen.

Aus diesen Gründen hat SAP selbst einige Tools eingeführt, mit denen Maßnahmen in den verschiedenen Aspekten von Cybersecurity umgesetzt werden können.

SAP Cloud Identity Access Governance

So hilft beispielsweise die SAP Cloud Identity Access Governance Unternehmen, die SAP-Cloud-Produkte nutzen, dabei, Zugriffsregeln einzurichten und den Zugriff auf bestimmte Teile des SAP-Systems zu kontrollieren. Dank vordefinierter Zugriffsrichtlinien und konfigurierbarer Regeln lassen sich Berechtigungen dynamisch an veränderte Geschäftsanforderungen anpassen. Intelligente Dashboards und visuelle Analysen helfen dabei, Risiken frühzeitig zu erkennen und gezielt zu beheben. Gleichzeitig ermöglicht das Tool ein erweitertes Kontroll- und Risikomanagement über verschiedene Systeme hinweg. Automatisierte Audit-Reports dienen der Vereinfachung des Compliance-Nachweises.

SAP Code Vulnerability

In der präventiven Verhinderung von Risiken für die Cybersicherheit kommt der SAP Code Vulnerability Analyzer zum Einsatz. Dieses Tool basiert auf dem ABAP Test Cockpit (ATC) und wird im Test von neu entwickelten SAP-Lösungen im Unternehmen eingesetzt. Es überprüft ABAP-Code auf mögliche Schwachstellen und erstellt einen Bericht über die gefundenen möglichen Risiken im ABAP-Code. Unternehmen, die zum ersten Mal eine Überprüfung mit dem Code Vulnerability Analyzer durchführen, sollten sich von der Menge an gefundenen Schwachstellen nicht abschrecken lassen und ein realistisches Konzept erarbeiten, um zunächst die schwerwiegensten Sicherheitslücken zu schließen.

Was müssen ABAP Entwickler wissen, wenn sie Applikationen für die SAP HANA Datenbank vorbereiten, entwickeln und optimieren wollen?

SAP Enterprise Threat Detection

Um Angriffe durch Cyberkriminelle auf das SAP-System zu erkennen, können Unternehmen die SAP Enterprise Threat Detection einsetzen. Dabei handelt es sich um ein leistungsstarkes SIEM-Tool (Security Information and Event Management), das sicherheitsrelevante Ereignisse in Echtzeit analysiert. Unternehmen können so interne und externe Bedrohungen frühzeitig erkennen und gezielt abwehren. Durch die Nutzung großer Mengen an Logdaten bietet es tiefe Einblicke in verdächtige Aktivitäten innerhalb der gesamten SAP-Landschaft und unterstützt forensische Untersuchungen sowie die Einhaltung von Datenschutz- und Audit-Vorgaben. Dank vorkonfigurierter und anpassbarer Funktionen, risikobasierter Alarmierung und optionalem 24/7-Managed Service lässt sich das Tool flexibel on-premise oder in der Cloud betreiben. Unternehmen profitieren so von erhöhter Transparenz, verbesserten Schutzmechanismen und einer gestärkten Betriebssicherheit ihrer SAP-Anwendungen.

Fazit

Cybersicherheit ist ein unverzichtbarer Bestandteil moderner IT-Strategien. Angesichts der Bedrohungslage durch Cyberangriffe müssen Unternehmen nicht nur technische Schutzmaßnahmen wie Firewalls und automatisierte Virenscans umsetzen, sondern auch organisatorisch und kulturell für Sicherheit sorgen. Maßnahmen für Cybersicherheit, die konkret das Verhalten von Mitarbeitern betreffen, müssen dabei immer gleichzeitig wirksam und realistisch im Alltag umsetzbar sein.

SAP bietet im Bereich der Cybersicherheit eigene Tools an, um beispielsweise Kriminellen den Zugang zum System von außen zu erschweren, SAP-Software auf Schwachstellen zu überprüfen und den Zugriff von Nutzern auf Teile des Systems zu verwalten.

Websession: Cybersicherheit

Das Thema Cybersicherheit ist sehr umfangreich. Haben Sie noch weitere Fragen oder interessieren Sie sich für konkrete Lösung zum Schutz Ihrer IT-Systeme? Vereinbaren Sie gerne eine Websession mit unseren Experten und wir klären ganz unverbindlich Ihre Fragen und beraten Sie zu den bewährten Lösungen!

FAQ

Was versteht man unter Cybersicherheit und warum ist sie wichtig?

Cybersicherheit umfasst alle Maßnahmen, die IT-Systeme, Netzwerke und Daten vor Angriffen aus dem Internet schützen. Sie zielt darauf ab, unbefugten Zugriff, Datenverlust und Systemausfälle zu verhindern und ist somit essenziell für die Stabilität und Integrität digitaler Infrastrukturen.

Worin unterscheidet sich Cybersicherheit von IT-Sicherheit?

IT-Sicherheit ist ein übergeordneter Begriff, der auch interne Risiken wie Stromausfälle oder Bedienfehler umfasst. Cybersicherheit konzentriert sich hingegen gezielt auf Bedrohungen aus dem digitalen Raum – etwa durch Hackerangriffe, Phishing oder Schadsoftware.

Welche Maßnahmen helfen Unternehmen dabei, Cybersicherheit umzusetzen?

Ein wirksames Konzept kombiniert technische Schutzmechanismen wie Firewalls, Zero-Trust-Architekturen und regelmäßige Backups mit organisatorischen Maßnahmen wie Berechtigungskonzepten, Patch-Management und Mitarbeiterschulungen. Notfallpläne und kontinuierliche Audits runden die Strategie ab.

Welche Tools bietet SAP zur Erhöhung der Cybersicherheit?

SAP unterstützt Unternehmen mit spezialisierten Lösungen wie SAP Cloud Identity Access Governance zur Zugriffssteuerung, dem Code Vulnerability Analyzer zur Prüfung von ABAP-Code und der SAP Enterprise Threat Detection zur Echtzeit-Erkennung sicherheitsrelevanter Ereignisse.

Wer kann mir beim Thema Cybersicherheit helfen?

Wenn Sie Unterstützung zum Thema Cybersicherheit benötigen, stehen Ihnen die Experten von Erlebe Software, dem auf dieses Thema spezialisierten Team der mindsquare AG, zur Verfügung. Unsere Berater helfen Ihnen, Ihre Fragen zu beantworten, das passende Tool für Ihr Unternehmen zu finden und es optimal einzusetzen. Vereinbaren Sie gern ein unverbindliches Beratungsgespräch, um Ihre spezifischen Anforderungen zu besprechen.